Nel mondo virtuale cui finiamo (o ci rifugiamo) quotidianamente per condividere le nostre vite, lavorare, custodire in sicurezza i nostri dati o effettuare operazioni bancarie e acquisti, è fondamentale proteggere tutte le informazioni che ci riguardano.

La protezione, nel caso del web, si basa sulla impredicibilità.

La possibilità per un terzo di penetrare i muri virtuali che proteggono i nostri dati e spiarli o appropriarsene dipende infatti da chiavi segrete, protocolli, algoritmi di cifratura. In una parola, dipende da ciò che va sotto il nome di crittografia.

Perché le chiavi digitali che aprono e chiudono le porte delle nostre comunicazioni siano sicure devono essere prodotte in modo casuale. Insomma, la casualità pura implica l’impredicibilità.

Governare l’impredicibile attraverso chiavi crittografiche inviolabili è proprio lo scopo del progetto Random Power di Massimo Caccia, Fisico delle particelle subatomiche e docente di Fisica sperimentale del Dipartimento di Scienza e alta tecnologia all’Università dell’Insubria, che ha vinto ben due riconoscimenti speciali per la sua Teoria dell’Impredicibilità: il Liftt Innovation Contest e il Mito Technology “PoC of the Year di Progress Tech Transfer”.

Anzitutto, complimenti per i due premi ricevuti. Cosa significano per lei?

Sono due riconoscimenti molto importanti perché non significano solo avere soldi. Io sono convinto che, in ricerca, i soldi si trovano per un buon progetto. Sicuramente garantiscono un buon budget per proseguire ma anche un accesso a competenze supplementari alle nostre. Parliamo ad esempio dell’analisi di mercato e dei network di possibili utenti finali e clienti. Quindi, ci permettono di sviluppare il progetto ulteriormente ma anche di focalizzarlo sul mercato.

Il suo progetto ha come obiettivo “governare l’impredicibile”. Traduciamo per i profani.

Anzitutto, specifico che la governabilità dell’impredicibilità è la valorizzazione stessa dell’impredicibilità. Le faccio un esempio: immagini di avere a disposizione una moneta non truccata, se la lancia ed esce testa mette il nostro bit a 0 mentre se esce croce lo mette a 1. Il nostro meccanismo riproduce in una pillola di silicio il meccanismo delle monete non truccate, però alla velocità di 1 milione di volte al secondo. Noi, dunque, estraiamo l’impredicibilità di un processo analogo a quello legato al lancio delle monete e la utilizziamo andando a fornire dei nastri di bit infiniti, impredicibili. Da questi si estraggono numeri primi che sono a loro volta alla base dei processi crittografici. Questo, in sintesi, è il valore dell’impredicibilità: fondamentale perché fa sì che nessun altro scopra oltre a te che cosa stai facendo.

Quali applicazioni ha la sua ricerca, nel quotidiano?

L’applicazione primaria sta nella generazione di chiavi crittografiche: per mettere in sicurezza tutti gli aspetti della nostra vita digitale, ci affidiamo a protocolli di crittografazione. Non trasmettiamo il messaggio in chiaro, ma abbiamo algoritmi matematici che trasformano il messaggio in qualcosa di non interpretabile da nessuno. Questi protocolli sono basati sull’esistenza di chiavi che consentono di mettere in sicurezza e poi aprire la “custodia” del nostro messaggio.

Le chiavi vengono generate solitamente a partire da numeri primi grandissimi, scelti in modo casuale, e vengono tra loro moltiplicate. L’impredicibilità delle chiavi e l’impossibilità di rompere il salvadanaio e guardare dentro è quindi l’applicazione di base, possibile su qualsiasi dispositivo che va sulla rete. Numeri casuali sono poi alla base delle procedure di addestramento degli algoritmi di Intelligenza Artificiale e di nuovi protocolli di crittografazione, resistenti anche ad attacchi sferrati con computer quantistici.

Parlando di attività digitali, ormai sempre più al centro della vita, quanto è importante la sicurezza online? Quali consigli darebbe agli utenti, per la scelta delle password?

Conoscere il tema della sicurezza online è fondamentale. Il primo errore che commettono in molti è utilizzare la stessa password per tutti i sistemi: è uno sbaglio clamoroso perché può capitare che la password venga utilizzata anche per accedere a siti non sicuri, e una volta che la nostra identità digitale è stata corrotta si consente l’accesso a tutti i nostri dati online. Inoltre, la password va cambiata di frequente. Devono essere chiavi abbastanza complesse e che non abbiano attinenza con noi, perché gli attacchi più tipici partono dai nostri dati pubblici come la data di nascita della mamma o l’indirizzo di residenza. Provando tutte le combinazioni delle date che fanno parte della nostra vita, si può arrivare alle nostre password. Ancora, suggerisco l’accortezza di non scrivere le password sulle nostre mail: così si rendono facilmente violabili. E poi devono essere password casuali, non banali.

Tornando al suo sistema, a che punto è? E qual è il suo prossimo sviluppo?

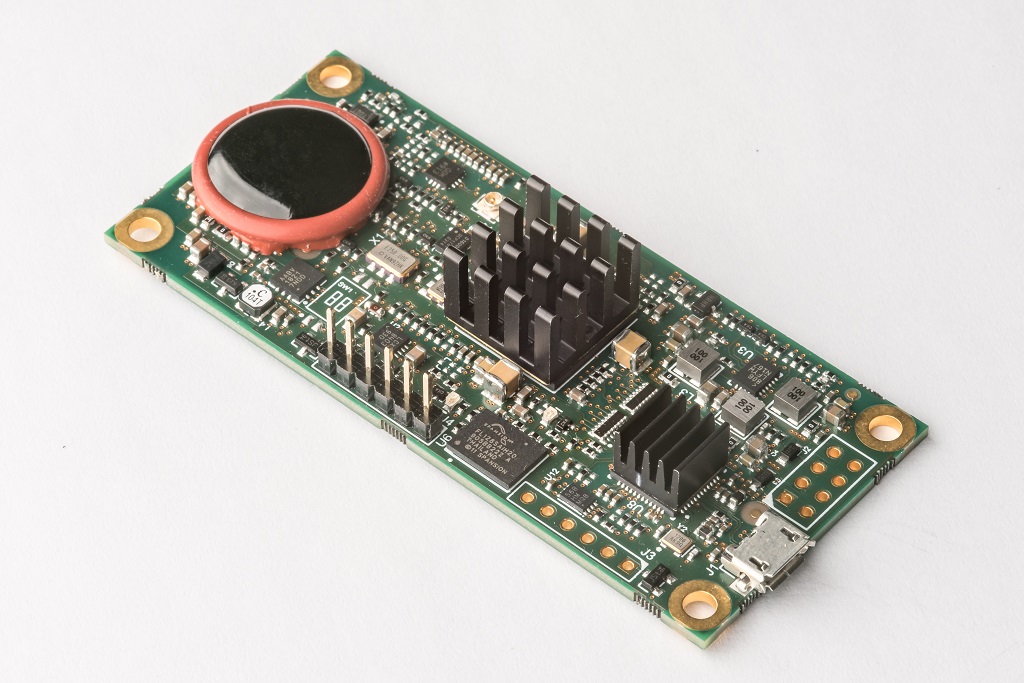

Grazie al supporto della Commissione Europea abbiamo già realizzato una schedina, più piccola di una carta di credito, facilmente customizzabile nei diversi dispositivi. E’ mono generatore, un ottimo punto di partenza. La sua evoluzione andrà per una scheda infrastrutturale multi generatore oppure per includere a bordo dell’oggetto una serie di funzionalità avanzate tra cui la creazione diretta di chiavi crittografiche. La priorità dovrà comunque essere lo sviluppo di applicazioni che utilizzino il nostro dispositivo. Obiettivo finale è integrare tutta la nostra conoscenza e competenza in un chip, ovvero racchiudere in pochi millimetri quadrati di silicio non solo il generatore ma anche le funzionalità.

Parlando del Google down di ieri: sembrava essere dovuto a problemi di autenticazione, c’entra la questione password?

Secondo me è saltato il sistema di autenticazione basato sulle password, credo poco al fatto che sia “andata buca” l’architettura del loro sistema. Penso sia stata una reazione a un attacco molto violento: a un certo punto, hanno preferito chiudere le saracinesche anziché rischiare di averle divelte. Credo sia stato un attacco alle password di sistema, non degli utenti, cioè hanno tentato di penetrare i sistemi.

Google down in Europa, da Gmail a Youtube. Anche GSuite: stop lezioni a scuola

Un commento

ogni tanto un (ottimo) articolo tecnico scientifico.. bravi!